Królewna Śnieżka i komputery

Spotkaliśmy się niedawno z ciekawą tezą, głoszącą, że współczesne ataki wykorzystujące szkodliwe oprogramowanie są inspirowane bajką o Królewnie Śnieżce. Może faktycznie – haker (spersonalizowany jako zła macocha i zarazem czarownica) przeprowadza 3 ataki na użytkownika (Królewnę Śnieżkę) – dwa pierwsze zostają udarmione przez Adminów (Krasnoludki) jednak trzeci okazuje się być skuteczny – użytkownik (Królewna) otwiera zainfekowany załącznik (zjada zatrute jabłko) i ma problem…

Sama analogia to oczywiście żart (zwłaszcza jeśli chodzi o porównanie Adminów do Krasnoludków) jednak nie chodzi tutaj o bagatelizowanie problemów związanych z cyberbezpieczeństwem, lecz o refleksję nad zróżnicowaną złożonością współczesnych ataków.

Zanim pójdziemy dalej spójrzmy jeszcze na chwilę w przeszłość. Dawno dawno temu, kiedy poczta internetowa była jeszcze postrzegana w kategoriach nowinek technologicznych, po Sieci krążył specyficzny łańcuszek – tzw. Wirus Albański.

Treść samego maila ulegała drobnym modyfikacjom, jednak brzmiał on mniej więcej tak:

“Dzień dobry, jesteśmy grupą początkujących hakerów z Albanii,

nie potrafimy jeszcze bardzo dobrze programować, w związku z czym mamy prośbę

– po pierwsze – wyślij niezwłocznie tego maila do wszystkich swoich znajomych.

Po drugie – uruchom linię poleceń i wpisz:

format c:

Naciśnij Enter, a na pytanie “Czy na pewno?” odpowiedz “Tak”.

Dziękujemy i pozdrawiamy”

Ewidentny żart, kompletna ściema prawda? A jednak okazuje się, że mail trafiał także do takich użytkowników, którzy jego treść traktowali nad wyraz poważnie… i mimo kompletnego braku doświadczenia w pracy z poziomu linii poleceń postanawiali stanąć na wysokości zadania i w pocie czoła realizowali zawarte w otrzymanym mailu polecenia. A my mieliśmy później zajęcie w dziale wsparcia technicznego (wówczas w firmie MKS Sp. z o.o.) – w pierwszej kolejności tłumaczyliśmy, dlaczego nie należało przeprowadzać procesu formatowania własnego dysku, a następnie podejmowaliśmy próbę odzyskania utraconych danych. Po kilku takich zdarzeniach bez zbędnej dyskusji dodaliśmy do bazy programu (mks_vir, a później Arcabit) mechanizm wykrywania tego typu wiadomości.

Dlaczego odwołujemy się do tak odległej przeszłości? Przecież wtedy było zupełnie inaczej, realia były inne. Teraz przecież zagrożenia są nieporównywalnie bardziej skomplikowane, wykorzystują złożone podatności, takie jak np. Meltdown i Spectre (https://en.wikipedia.org/wiki/Meltdown_(security_vulnerability)) czy Foreshadow (https://en.wikipedia.org/wiki/Foreshadow_(security_vulnerability)) – media rozpisują się o nowych wektorach ataków, a znakomita większość użytkowników i tak nie ma pojęcia o co w tym chodzi.

Otóż okazuje się, że w nurcie informacji o kolejnych odkrytych, coraz bardziej zawiłych lukach zapominamy o najprostszych formach ataków, takich jak zwykły email z klarownym, dobrze sformułowanym przekazem i zainfekowanym załącznikiem.

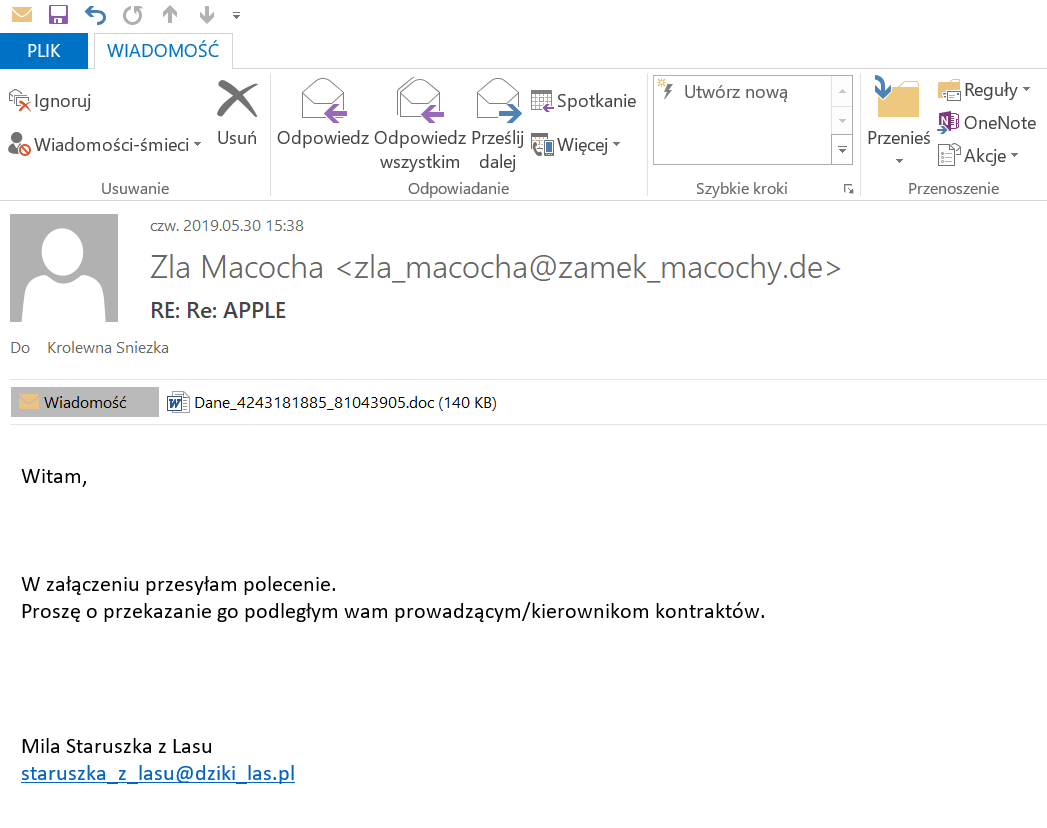

Spójrzmy na przykładowy list:

Na wszelki wypadek podkreślamy, że adresat i nadawca został przez nas (tendencyjnie) zmodyfikowany, bo zawierał prawdziwe dane z jednego z naszych komputerów testowych. Do powyższego listu jest załączony dokument Word z makrem, które po uruchomieniu pobiera szkodliwe oprogramowanie (różne – może to być koparka krytpowalut, Ransomware, nader aktywny ostatnio Emotet itp.) i próbuje go zainstalować w systemie ofiary. Jeśli do takiej infekcji dojdzie w sieci firmowej, to mamy gotowy wstęp do lokalnego kataklizmu.

Pakiety Arcabit i mks_vir blokują tego typu wiadomości oznakowując je np. jako HEUR.VBA.CG.

Skala zjawiska jest w ostatnim czasie zatrważająca – spójrzmy na zestawienie TOP10 ze strony arcabit.pl:

Jak widać na powyższym obrazku, zablokowane wiadomości ze szkodliwymi dokumentami deklasują wszystkie pozostałe zagrożenia.

Jeśli system nie jest odpowiednio chroniony i użytkownik bez dodatkowej refleksji postanowi otworzyć zainfekowany dokument, to może się okazać, że bez kopii zapasowej ani rusz. A z kopiami zapasowymi bywa niestety różnie.

Morał płynący z powyższego tekstu jest prosty – podobnie jak w kinie czy literaturze – poznawajmy nowości z zakresu bezpieczeństwa komputerowego, ale nie zapominajmy o “klasykach”, ponieważ może się okazać, że prosty mail ze szkodliwym dokumentem doprowadzi do nieodwracalnych strat. Pamiętajmy o kopiach zapasowych ważnych danych i korzystajmy ze sprawdzonego oprogramowania ochronnego.